与针对大众消费的前几代移动网络(语音通信服务,移动互联网访问)不同,5G标准主要是为企业和公共部门的利益而创建的。

一、何为5G?

与针对大众消费的前几代移动网络(语音通信服务,移动互联网访问)不同,5G标准主要是为企业和公共部门的利益而创建的,5G的三大场景包括:

增强型移动宽带(eMBB),峰值数据速率可达25 Gbps。应用:4K直播、AR/VR服务、云游戏和其他高流量服务。

高可靠低延迟通信(URLLC),数据传输延迟降低到1ms。应用:自动驾驶、远程技术(例如机器人手术)。

大规模机器通信(mMTC),每平方千米最多可支持1M基站连接。应用:消费和工业物联网(电力、制造等)的开发。

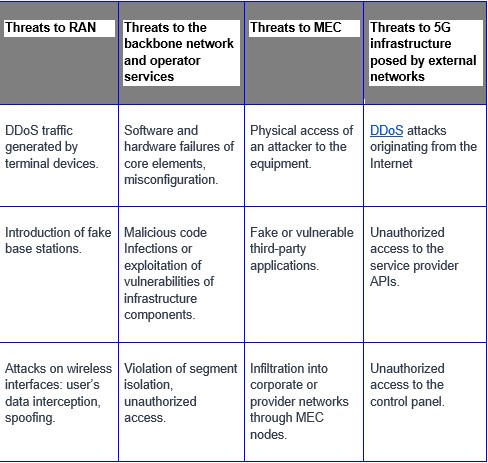

二、5G网络安全威胁

让我们回顾一下5G网络的主要架构特征以及相关的安全挑战。

1. 无线接入网(RAN)建立在新的5G NR标准的基础上,主要特征是高带宽、低延迟和大规模连接。

可能存在的风险:大量的连接和高带宽增加了攻击面。物联网设备比较容易受到黑客攻击。

2. 骨干架构(5G核心网)往往基于云技术和网络功能虚拟化(NFV,SDN),可创建多个独立的网段并支持具有不同特征的服务,同时还允许提供商将网络基础设施作为服务提供给组织。

可能存在的风险:由于使用规模的扩大,可能会导致故障增多或滥用的情况增加。

3. 5G的发展还推动了多接入边缘计算(MEC)的使用。尤其是运行在服务提供商网络上的企业应用程序:智能服务、金融服务、多媒体等。需要指出的是,在这种情况下,5G提供商的网络已经集成到了企业基础设施中。

可能存在的风险:MEC设备往往在组织受保护的范围之外,可能会给黑客提供入侵公司网络的机会。

4. 集中式运维基础设施同时支持多个业务领域,使其变得更加复杂。

可能存在的风险:资源滥用/O&M配置错误,从而带来严重的后果。

三、保护方法

1. 标准级别的保护

1)将数据传输协议层分为三个平面:控制平面、用户平面、管理平面。隔离、加密和平面完整性控制。

2)加密用户和信令流量。

3)将流量加密密钥的大小从128位增加到256位。

4)为各种类型的无线通信引入统一的用户认证机制。

5)支持灵活的分段安全策略。

2. 解决方案、设备和网络基础设施级别的保护

1)多层隔离和保护SDN和VNF组件(包括hypervisor、虚拟机、操作系统和容器)的完整性。

2)确保虚拟机的高可用性,从各种攻击中快速恢复。

3)MEC应用的身份验证。

4)API请求的授权。

5)访问公司网络时使用多重身份验证。

6)使用白名单的设备和服务。

7)基站、MEC和公司网络之间受保护的通信信道。

8)受信任的硬件环境,安全的设备启动。

9)利用人工智能算法实时检测针对网络节点和虚拟基础设施组件的攻击。

3. 网络管理级别的保护

1)O&M多重身份验证和分段访问划分。

2)安全管理用户数据以及提供者的分析和服务数据:加密、匿名化、安全存储和删除。

3)漏洞和信息安全策略的集中管理,用于异常检测的大数据分析以及对攻击的早期响应。

5G网络的安全性不仅限于技术保护措施,还应该包含相互信任的各方的共同努力,包括标准开发人员、监管机构、供应商和服务提供商。一项新的移动网络安全计划正在引入中。

NESAS/SCAS是由GSMA与3GPP两大重量级行业组织合作,召集全球主要运营商、供应商、行业伙伴和监管机构一起制定的网络安全测试规范和评估机制,由经过认证的权威第三方机构进行审计及测试。NESAS/SCAS为移动通信行业量身定制,提供威胁分析、重要资产定义、安全保障方法和通用要求。统一安全审计方法,避免不同市场中的碎片化和相互冲突的安全保障要求,提高认证效率。同时,以更开放的态度考虑和采纳来自各利益相关方的反馈。

5G的安全问题是客观存在的,但并非不能解决,并且,随着技术的不断发展,保护措施也在不断演进。面对5G安全问题,我们要做的不是各自为战,协同作战才是最明智的选择。